Answered step by step

Verified Expert Solution

Question

1 Approved Answer

table [ [ , table [ [ guvenlik sistemlerini ] , [ atlatabildikleri i in siber su lar nleme ] , [ konusunda

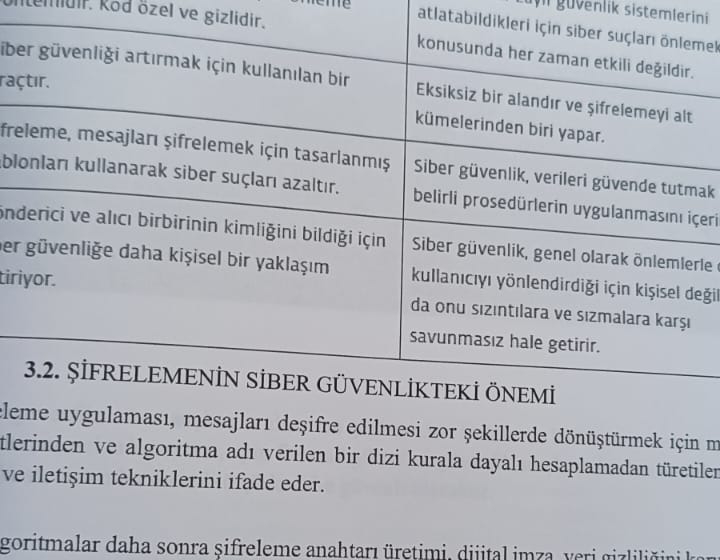

tabletableguvenlik sistemleriniatlatabildikleri iin siber sularnlemekonusunda her zaman etkili deildirtableiber gvenlii artrmak iin kullanlan birratrtableEksiksiz bir alandr ve ifrelemeyi altkmelerinden biri yapar.tablefreleme mesajlan ifrelemek iin tasarlanmblonlan kullanarak siber sulan azaltrtableSiber gvenlik verileri gvende tutmakbelirli prosedrlerin uygulanmasn iertableinderici ve alc birbirinin kimliini bildii iiner gvenlie daha kiisel bir yaklamtiriyortableSiber gvenlik genel olarak nlemlerlekullancy ynlendirdii iin kiisel deida onu szntlara ve szmalara karsavunmasz hale getirir.

SFRELEMENIN SIBER GVENLIKTEKNEMI

leme uygulamas mesajlar deifre edilmesi zor ekillerde dntrmek iin m tlerinden ve algoritma ad verilen bir dizi kurala dayal hesaplamadan tretiler ve iletiim tekniklerini ifade eder.

goritmalar daha sonra ifreleme anahtarl retimi diiital imza veri civlilic inil

Step by Step Solution

There are 3 Steps involved in it

Step: 1

Get Instant Access to Expert-Tailored Solutions

See step-by-step solutions with expert insights and AI powered tools for academic success

Step: 2

Step: 3

Ace Your Homework with AI

Get the answers you need in no time with our AI-driven, step-by-step assistance

Get Started